Disponibilidade de recurso

O Controle de Agentes para cluster do Kubernetes está em disponibilidade geral (GA). O suporte para gerenciamento de agentes em hosts está atualmente em versão prévia pública.

Para obter uma lista completa de agentes suportados e seus ambientes, consulte nossa documentação de compatibilidade de tipos de agentes.

O recurso de visualização pública é fornecido de acordo com nossas políticas de pré-lançamento.

O Controle de Agentes e seu componente subjacente, o Agente Control, são projetados com segurança em várias camadas. Esta página fornece uma visão geral do principal recurso de segurança.

Importante: Protegendo dados em repouso

Os segredos do Kubernetes são codificados apenas em base64, o que não é uma forma de criptografia. Para proteger adequadamente informações confidenciais, como chaves privadas, é essencial garantir que o armazenamento de dados etcd do seu cluster do Kubernetes esteja criptografado em repouso.

Conexões seguras e integridade de configuração

Para proteger os dados em trânsito e evitar adulterações, a Controle de Agentes emprega múltiplas camadas de segurança para todas as comunicações.

Criptografia TLS: toda a comunicação entre o Agente Control e o backend do New Relic, incluindo o endpoint do Agente Control, é transmitida por canais seguros criptografados por TLS.

Assinatura criptográfica: Além do TLS, todas as configurações entregues do Controle de Agentes para o agente Control são assinadas criptograficamente pelo New Relic. O agente Control verifica essa assinatura antes de aplicar qualquer configuração, garantindo que apenas instruções autênticas e não modificadas sejam executadas na sua entidade gerenciada.

Autenticação e autorização

O Controle de Agentes utiliza mecanismos de autenticação distintos para seus diferentes componentes para garantir acesso seguro e adequado.

Autenticação do agente Control: O componente do agente Control autentica com o backend do Agente Control usando identidades em nível de sistema, como um par de chaves e token ou um ID de cliente e segredo. Isso garante que somente a instância autorizada do agente de controle possa receber instruções de gerenciamento.

autenticação de agente: O agente individual implantado pelo Controle de Agentes (como o agente de infraestrutura ou coletor OTel) autentica-se com o endpoint de ingestão do New Relic usando sua chave de licença padrão New Relic.

permissões do usuário: Todas as ações do usuário na interface e API do Controle de Agentes são regidas pelo controle de acesso baseado em função da New Relic. Para criar ou gerenciar frotas, o usuário precisa da função de Gerente da organização ou de uma função personalizada com permissões equivalentes de gerenciamento de frotas.

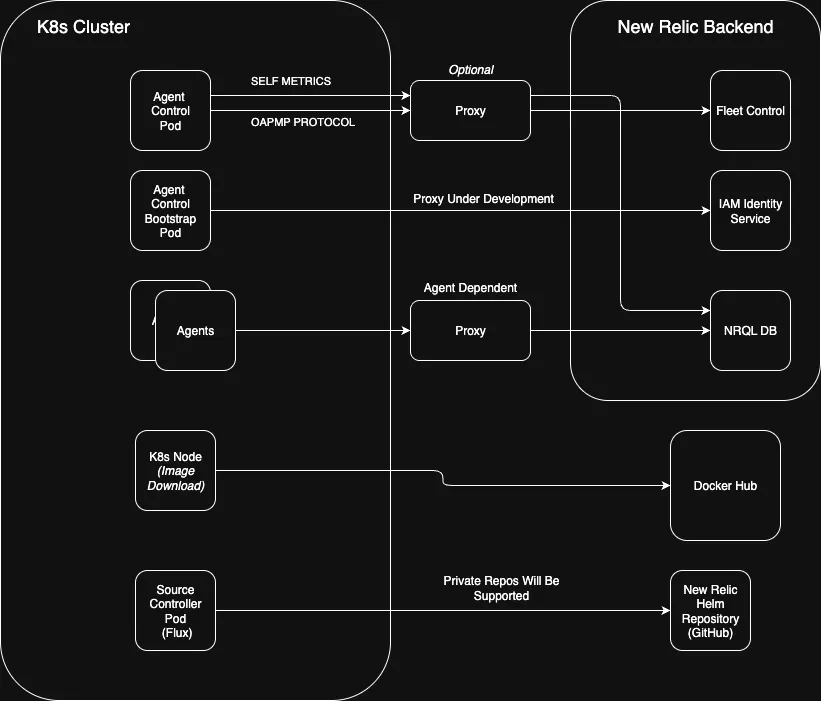

Suporte de proxy

Para ambientes com saída de rede restrita, o Agente Control fornece suporte completo para proxies HTTP e HTTPS em nível de sistema. Ao configurar as variáveis de ambiente padrão HTTP_PROXY e HTTPS_PROXY em seus hosts ou dentro do seu cluster do Kubernetes, toda a comunicação de saída do agente Control será roteada com segurança por meio do proxy especificado.

Acesso ao repositório público

Para simplificar a instalação e reduzir atritos de segurança, todos os componentes necessários ao Controle de Agentes estão hospedados em repositório público.

GráficosHelm : Os gráficos Helm para instalar e gerenciar o Agente Control estão hospedados em um repositório público New Relic no GitHub.

Imagens de contêiner: As imagens de contêiner para o agente Control e seu agente gerenciado estão hospedadas no Docker Hub.